¿Qué son los botnets?

Las botnets son redes de dispositivos informáticos que han sido secuestrados y utilizados para llevar a cabo estafas y ciberataques. El término «botnet» es una combinación de las palabras «robot» y «red».

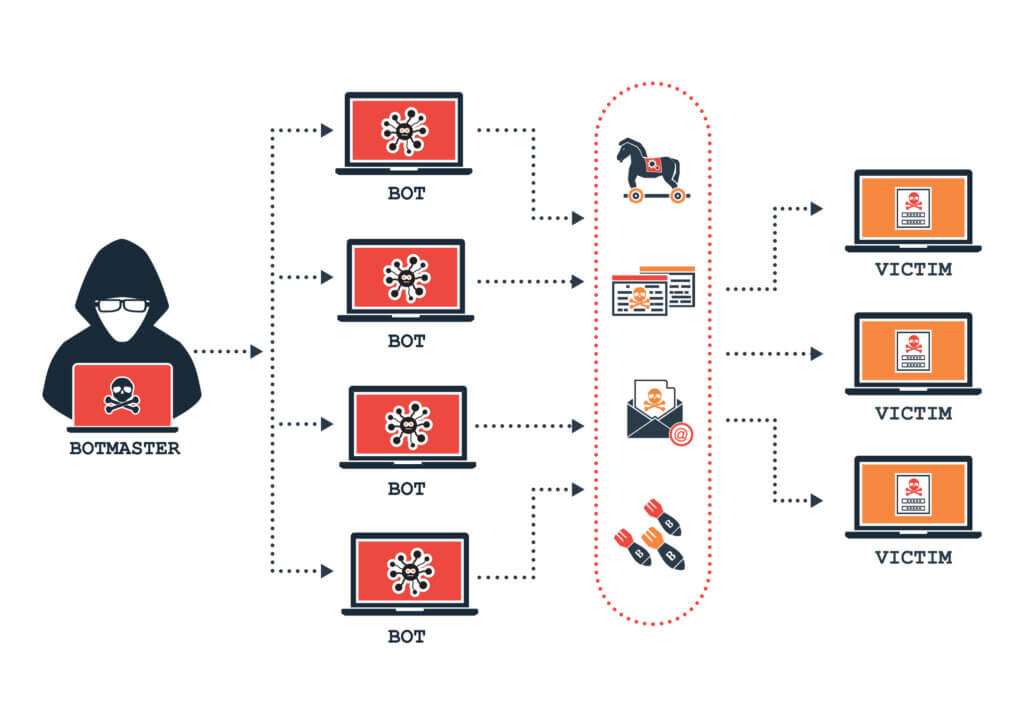

Cómo funciona: Pasos básicos de construcción

Preparar y exponer:Los piratas informáticos aprovechan las vulnerabilidades para exponer a los usuarios a programas maliciosos. El objetivo es preparar al usuario para que se infecte sin que lo sepa.

Infectar:Los dispositivos de los usuarios están infectados con malware. Los métodos incluyen la ingeniería social y las descargas «drive-by».

Activar:El atacante toma el control de los dispositivos infectados. Los ordenadores zombi están organizados en una red de «bots».

Funcionalidades de botnet:

- Un ordenador zombi permite realizar operaciones de nivel administrativo, como

- Lee y escribe datos del sistema. Recoger los datos personales del usuario. Envío de archivos y seguimiento de actividades. Busca vulnerabilidades en otros dispositivos. Instala y ejecuta aplicaciones.

Objetivos de los creadores de botnets

- Robo financiero (extorsión o robo descarado).

- Robo de información (acceso a cuentas sensibles).

- Sabotaje de servicios (derribo de sitios web, etc.).

Cómo identificar si eres víctima de esta práctica

La CPU de tu ordenador está trabajando a un consumo elevado;

- Cuando utilizas una memoria USB, el sistema te dice que está infectada;

- Los accesos directos o archivos se crean en unidades extraíbles (pendrives);

- Algunas carpetas están ocultas en el ordenador;

- No puedes acceder a la configuración de Windows, que está bloqueada;

- El tráfico de la red es elevado;

- Envías correos electrónicos, pero no los recibes;

- No se realizan los pagos de la factura de tu teléfono móvil;

- La batería del aparato se agota más rápido de lo normal y a menudo permanece caliente;

- Aparecen usuarios o administradores desconocidos entre los servicios del ordenador.

Qué hacer para evitar

- Programas antivirus y antispyware:

- Es esencial instalar un buen software antivirus y antispyware. Ayudan a detectar y eliminar las amenazas conocidas. Recuerda mantenerlos actualizados para que estén siempre preparados para hacer frente a los nuevos trucos de los ciberdelincuentes.

- Actualizaciones de software:

- Mantener todos tus programas actualizados es como blindar tu ordenador. Las actualizaciones frecuentes corrigen vulnerabilidades y cierran puertas a posibles intrusiones. Configura actualizaciones automáticas siempre que sea posible.

- Contraseñas fuertes:

- Las contraseñas son como las llaves de tu castillo digital. Utiliza contraseñas complejas, combinando letras mayúsculas y minúsculas, números y caracteres especiales. Evita utilizar información personal obvia y nunca compartas tus contraseñas.

- Cortafuegos activado:

- El cortafuegos es como el guardia del puente levadizo. Supervisa el tráfico entrante y saliente, bloqueando las actividades sospechosas. Nunca desactives el cortafuegos, ni siquiera por un breve instante.

- Ten cuidado con las memorias USB:

- Las memorias USB son como mensajeros que pueden traer regalos envenenados. Cuando conectes una memoria USB, comprueba que no esté infectada. Evita utilizar memorias USB de origen dudoso o desconocido.